Bezpieczeństwo w sieci – jak bezpiecznie korzystać z Internetu?

Żyjemy w czasach, w których króluje komunikacja przez Internet, a nowoczesne technologie IT stały się dla nas codziennością oraz znaczną częścią społeczeństwa. Taki postęp technologiczny niesie ze sobą wiele możliwości, udogodnień, lecz wykorzystany w nieodpowiedni sposób może przyczynić się do sporych kłopotów a nawet konfliktów z prawem.

Bolesna prawda jest taka, że podczas gdy cieszymy się z nowoczesnych udogodnień zapominamy o ich zabezpieczeniu przed nieautoryzowanym dostępem, niepowołanymi osobami, których zamiary mijają się z dobrem czy etyką…

Coraz częściej nasze udogodnienia są na celowniku, a następnie stają się “celem” ataków hakerskich, których zamiarem jest kradzież poufnych danych, takich jak numer karty kredytowej, adres e-mail, loginy czy hasła, a następnie spieniężenie ich na wszelkie możliwe sposoby. Cyberprzestępcy nie próżnują, stale wymyślają kolejne sposoby na pozyskanie interesujących informacji. Jedną z najczęstszych metod są właśnie ataki hakerskie z wykorzystaniem socjotechniki.

Spis treści

Ataki hakerskie, socjotechnika, phishing…

Atak socjotechniczny jest to nic innego, jak manipulowanie człowiekiem, czasem nawet dosłownie ‘prowadzenie za rękę’, tak aby dana osoba postępowała według zamysłu hakera, czyli sama nieświadomie podała poufne informacje. Ataki hakerskie z wykorzystaniem socjotechniki i ich przykłady można wymieniać godzinami. Przykładem z jednych ataków socjotechnicznych, mających na celu wyłudzenie informacji jest wysłanie fałszywego, specjalnie spreparowanego maila, który ilustruje rysunek poniżej. Tak odpowiednio spreparowany mail jest formą phishingu, czyli metody oszustwa, gdzie cyberprzestępca podszywa się pod inną osobę lub firmę czy instytucję.

Rysunek 1 źródło: santander.pl/aktualnosci/

Rysunek 1 przedstawia fałszywego maila. Atakujący prawdopodobnie mógł zdobyć adresy e-mail z jakiegoś wycieku danych, a następnie rozesłał do większego grona z „nadzieją”, że trafi właśnie na klientów wybranego banku, a szczególnie na osoby mniej techniczne, które da się oszukać. Pomijając, że cyberprzestępca zrobił błąd w słowie “zaktualizowanie”, to jeszcze umieścił link do fałszywej strony, łudząco podobnej strony banku, której celem jest pozyskanie wrażliwych danych.

Wchodząc na wskazaną przez oszusta stronę użytkownicy zostawali poproszeni o podanie kodu z SMS, aby „zaktualizować kartę”. Dzięki temu w rzeczywistości atakujący dodawał zdefiniowanego/zaufanego odbiorcę, a następnie wyczyścił konto do ostatniej złotówki.

W tym artykule dowiesz się jak wygląda od zaplecza przykładowy atak hakerski mający na celu pozyskanie danych logowania – email oraz hasło do portalu społecznościowego jakim jest Facebook.

Wybór techniki – gdzie czyhają niebezpieczeństwa

Możliwości, jak i sposobów na zdobycie przez hakera Twoich cennych danych jest naprawdę sporo. Przyjrzyjmy się bliżej jednemu scenariuszowi. Przed opisaniem pewnego schematu działania, zadajmy sobie jeszcze jedno pytanie. W jakim miejscu haker może wykraść nasze cenne dane? – Wszędzie, (w tym scenariuszu) pod warunkiem, że jesteśmy podłączeni do tej samej sieci – może to być akademik, mieszkanie, uczelnia, restauracja, centrum handlowe, autobus, pociąg, oraz wiele innych miejsc, gdzie mógłbyś korzystać z darmowej niezabezpieczonej sieci. Chyba każdy z nas miał kiedyś w życiu taką sytuację, że musiał “na już” sprawdzić coś w Internecie, a nie miał innej możliwości niż właśnie skorzystanie z publicznej niezabezpieczonej sieci. Ktoś mógłby teraz pomyśleć, „ jak haker może być w tej samej sieci co ja? – przecież mam silne, skomplikowane hasło do routera Wi-Fi”.

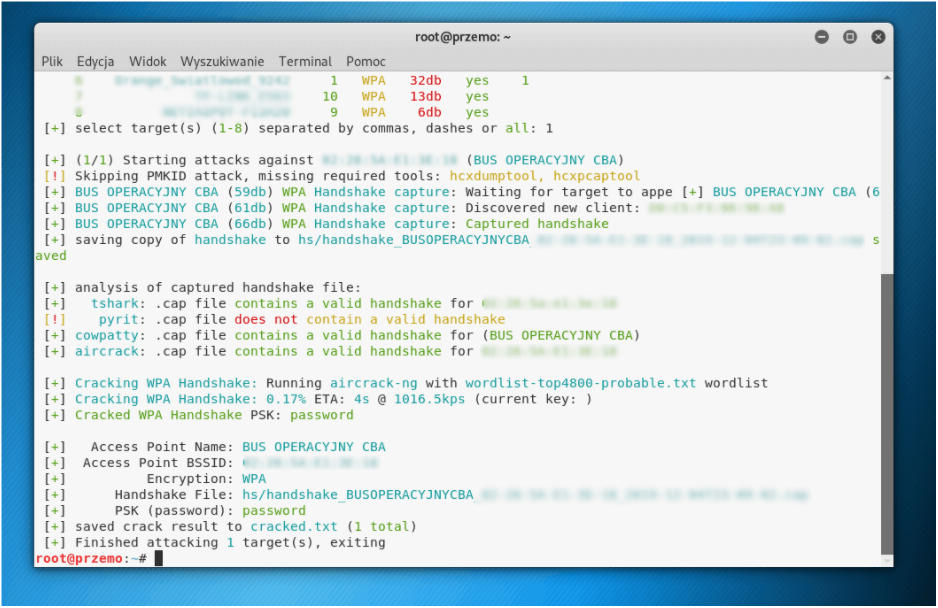

Otóż dla atakującego hasło sieci, do której chce się dostać, stanowi pewien „odstraszacz”, lecz znajdzie się i taki, który ominie lub złamie nawet silne hasło. Biorąc pod uwagę rozwój technologii oraz oprogramowania są już dostępne specjalne narzędzia, które w pełni automatyzują proces „łamania” hasła już nawet w kilka sekund, minut, godzin, co zostało przedstawione na rysunku 2.

Rysunek 2 Narzędzie do automatyzacji łamania zabezpieczeń sieci

Zakładając scenariusz, że jesteście razem w tej samej sieci, cyberprzestępca ma wiele otwartych dróg na pozyskanie interesujących go danych. Cyberprzestępca zdecydował, że przeprowadzi skuteczny atak DNS Spoofing. Przed przeprowadzeniem oraz wyjaśnieniem czym jest atak DNS Spoofing warto w kilku słowach wyjaśnić dla osób nietechnicznych, czym jest DNS.

Co to jest DNS?

DNS jest to Domain Name System, czyli system nazw domenowych, odpowiedzialny za odpowiedzi na zapytania o nazwy domen. System ten jest wręcz darem, ponieważ pozwala korzystać z zaprzyjaźnionych nazw domen. Zamiast wpisać adres IP danej strony pozwala nam wpisać www.justjoin.it i przekieruje nas pod wskazany adres.

Wiedząc już czym jest DNS warto, aby teraz wytłumaczyć czym jest atak DNS Spoofing. DNS Spoofing jest to nic innego jak technika phishignu, która polega na “zatruciu” przez atakującego serwera DNS poprzez przesłanie fałszywych informacji, które kojarzą domenę z adresem IP. Czyli dla przykładu, w chwili gdy wpiszemy w pasku przeglądarki www.facebook.pl zostaniemy przekierowani na złośliwą stronę, nad którą kontrolę sprawuje atakujący. Poniższy rysunek ułatwia zrozumienie schematu działania ataku DNS Spoofing. W pierwszej kolejności Client wysyła zapytanie do serwera DNS z prośbą o przekierowanie pod wskazany adres, jednocześnie w tej samej chwili atakujący zatruwa pamięć serwera DNS a w rezultacie Client zostaje przekierowany tam, gdzie zapragnie atakujący.

Rysunek 3 Schemat ataku DNS Spoofing

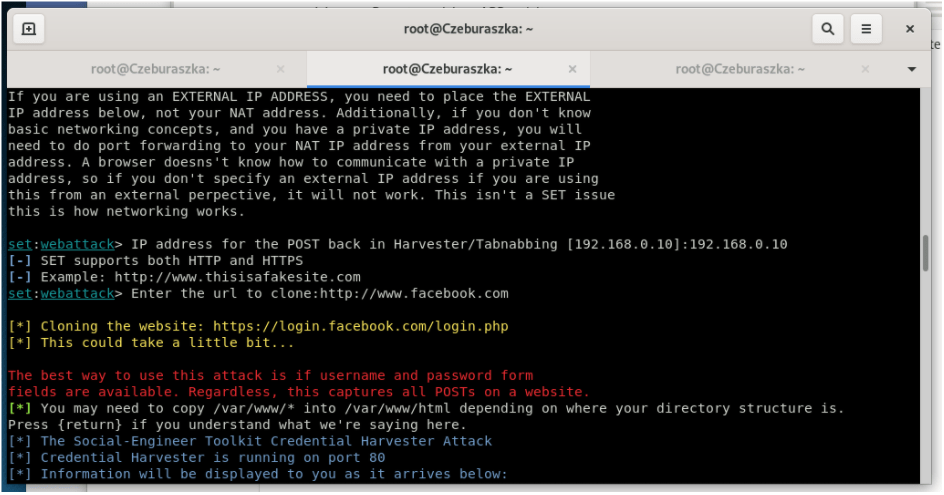

Przed zatruciem serwera DNS, cyberprzestępca szykuje odpowiednio spreparowaną stronę, na którą zechce przekierować swoją ofiarę. Do procesu generowania strony wykorzystuje narzędzia, które automatyzują proces klonowania konkretnej strony oraz w pełni automatyzują zamieszczanie fałszywej strony na hoście, (lub pod innym wolnym adresem IP z sieci lokalnej), tak aby w późniejszej fazie ataku cyberprzestępca mógł swobodnie przekierować ofiarę na odpowiedni adres IP.

Na poniższym rysunku widać proces klonowania strony www.facebook.com oraz zamieszczenie jej na adresie IP 192.168.0.10 w sieci lokalnej. Fałszywa strona będzie dostępna do momentu, aż atakujący nie zamknie działania narzędzia, które sklonowało daną stronę.

Rysunek 4 Proces klonowania strony

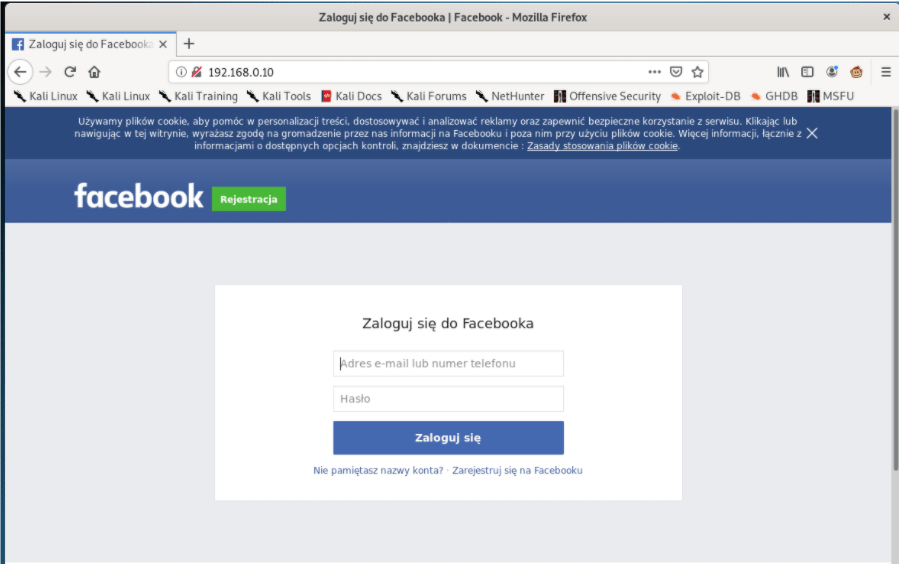

Efektem działania narzędzia jest poniższy rysunek, który przedstawia 1:1 kopię strony logowania do Facebooka, nad którą kontrolę sprawuje atakujący. Fałszywa strona logowania Facebooka aktualnie jest dostępna w sieci lokalnej pod adresem 192.168.0.10 tak jak zechciał atakujący. Cyberprzestępca może w każdej chwili dowolnie manipulować treścią strony.

Rysunek 5 Fałszywa strona logowania do Facebooka

Teraz wróćmy do wcześniejszego scenariusza. Sytuacja z życia wzięta. Załóżmy, że właśnie podróżujemy pociągiem. Spokojnie jak większość pasażerów pracujemy na laptopie, a ze względu na kiepski zasięg komórkowy jesteśmy zmuszeni skorzystać z Wi-Fi dostępnego w PKP. Cyberprzestępca w pierwszej kolejności za pomocą specjalnego narzędzia przeskanuje sieć i sprawdzi, ile aktualnie znajduje się urządzeń w sieci, a na podstawie takiej informacji zdecyduje czy atak przeprowadzi masowo – na większą skalę czy skupi się na poszczególnym adresie IP – użytkowniku, co ilustruje rysunek poniżej.

Rysunek 6 Skanowanie sieci i wybór celu

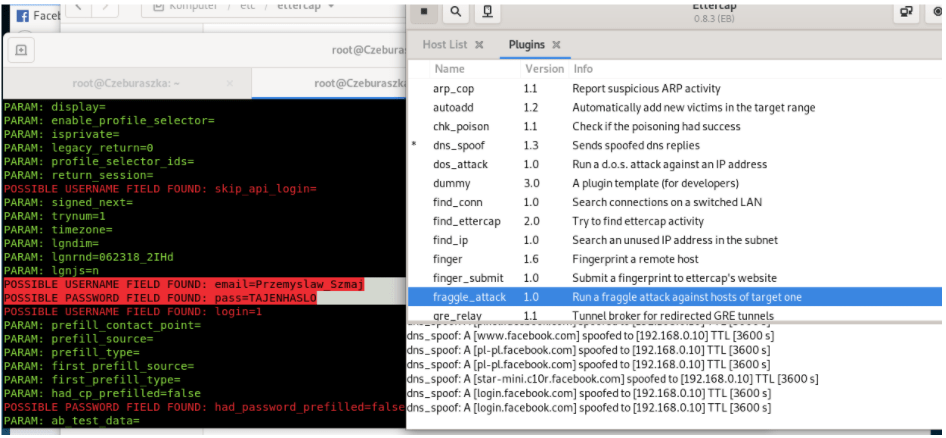

W chwili gdy atakujący zdecyduje, który adres IP będzie jego celem, uruchamia dodatkowy plugin o nazwie „dns_spoof”, umożliwiający “zatrucie” serwera DNS, a następnie czeka aż ofiara będzie próbowała się zalogować na fałszywą stronę.

Warto jeszcze w tym miejscu wspomnieć, że przeprowadzenie ataku DNS Spoofing nie trwa kilka sekund czy minut. Przeprowadzenie ataku tej kategorii może ciągnąć się godzinami, ze względu na czas oczekiwania wejścia przez ‘ofiarę’ na fałszywą stronę. Atak może też zakończyć się niepowodzeniem, ponieważ wybrany przez atakującego cel akurat w tej chwili nie będzie chciał odwiedzić poszczególnej strony.

Zakładając jednak, że osoba postanowiła odwiedzić stronę www.facebook.com, a na jej ekranie wyświetliło się okno logowania do Facebooka, o czym jednocześnie jest poinformowany atakujący. Sprytne oraz czułe oko wychwyciło by pewien mankament. Brak zielonej kłódki w adresie przeglądarki, która sygnalizuje bezpieczne połączenie oraz użycie nieszyfrowanego protokołu http a nie https. Niestety coraz większa ilość internautów nie zwraca na takie „drobiazgi” uwagi a efektem tego jest nieświadome podanie poufnych danych logowania, czyli spełnienie oczekiwań hakera.

Rysunek 7 Panel logowania do fałszywej strony

W chwili podania danych logowania oraz wciśnięcia przycisku „Zaloguj się”, atakujący przechwycił interesujące go dane, czyli login oraz hasło co ilustruje rysunek poniżej.

Rysunek 8 Przechwycone dane logowania

Realne zagrożenia

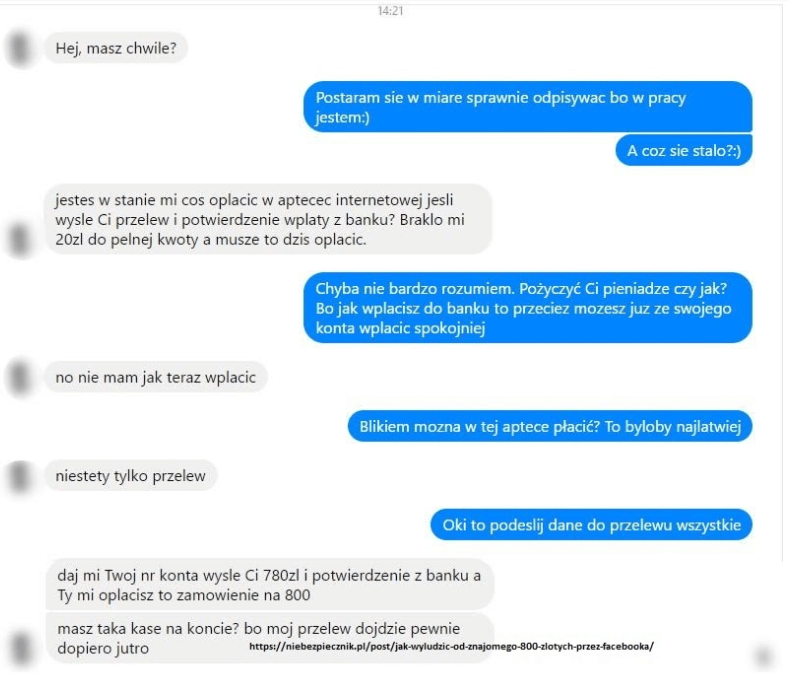

W chwili gdy atakujący uzyska potrzebne informacje, za pomocą nich loguje się na interesujące go konto i szuka sposobu na maksymalne spieniężenie. Następnie wybiera konkretną osobę z listy znajomych ofiary i czyta archiwum rozmów, aby poznać styl pisania ofiary, tak aby podczas próby wyłudzenia nie sprawiać żadnych podejrzeń. Cyberprzestępca nie będzie się pieścił, jeśli znajdzie potencjalną osobę, zrobi wszystko, co tylko będzie mógł, aby wyłudzić jak największą kwotę. Jeśli z jedną osobą mu się nie powiedzie, będzie powtarzał ten schemat do skutku, analogicznie w przypadku, gdy uzyska wyłudzone pieniądze, będzie próbował z innymi osobami.

Rysunek 9 Wyłudzanie pieniędzy

Metod na wyłudzenie jest coraz więcej. Hakerzy wymyślają coraz bardziej skomplikowane schematy działań tak, aby uśpić czujność oraz jak najlepiej uargumentować prośbę o „pożyczkę”. Nie ma to większego znaczenia, czy będzie to wyłudzenie metodą “na blika”, czy tradycyjny przelew. Liczy się dla nich to, że zasilają w ten sposób swoje konto. Dla przykładu w styczniu tego roku, na terenie samego powiatu krakowskiego cyberprzestępcy tą metodą okradli ludzi na ponad 30 tys. zł. a to tylko sam powiat krakowski.

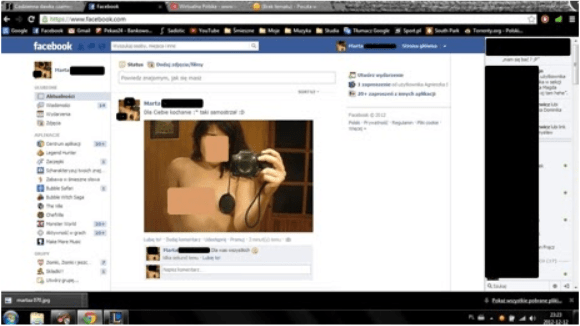

Oczywiście jest także druga strona medalu. Atakujący może nie mieć ochoty na zabawę w wyłudzanie pieniędzy a po prostu zrujnować komuś życie, udostępniając wszelkie brudy, wrażliwe dane, intymne zdjęcia lub inne kompromitujące materiały, które może wygrzebać w archiwum rozmów. Jakiś czas temu w Internecie można było przeczytać historię Amandy Tood, która padła ofiarą ataku hakerskiego. W Internecie pojawiły się intymne zdjęcia nastolatki, następstwem tego dziewczyna została wykluczona społecznie, co skutkowało wpadnięciem w depresję a następnie odebraniem sobie życia.

Poniższy obraz przedstawia wykradzione i udostępnione intymne zdjęcie na profilu ofiary.

Rysunek 10 Intymne zdjęcie ofiary

Warto jeszcze wspomnieć, że w chwili gdy cyberprzestępca jest w posiadaniu danych logowania do konta facebook’a, jednocześnie sprawdzi czy podany adres email oraz hasło pasują także do skrzynki pocztowej ofiary. Nie ma co ukrywać, jesteśmy tylko ludźmi i mamy tendencję do ustawiania wszędzie takich samych lub prawie identycznych haseł, nikomu nie chce się zaprzątać głowy dodatkowymi hasłami.

W chwili gdy cyberprzestępcy uda się uzyskać dostęp do poczty elektronicznej, pobiera zawartość skrzynki lub przeszukuje ją w poszukiwaniu ciekawych rzeczy, takich jak dane personalne, numer konta bankowego, hasło do konta bankowego, skan dowodu osobistego, kopię umów, kopię cennych dokumentów – wszystko co może spieniężyć w Dark necie. A Ty, co trzymasz cennego na swojej poczcie elektronicznej jak i w archiwum Messengera?

Zasady bezpieczeństwa w Internecie

Jak zabezpieczyć się przed atakiem typu DNS Spoofing

Rób aktualizacje przeglądarki

Wszystko co widzimy na ekranie naszego sprzętu to zasługa w większej mierze przeglądarki. W tej chwili na rynku jest masa oferowanych przeglądarek, do wyboru do koloru. Każdy znajdzie coś dla siebie, taką która idealnie przypadnie mu do gustu. Należy pamiętać, że razem z rozwojem ataków rozwijane są przeglądarki, które należy aktualizować, po to abyś mógł bezpiecznie z nim korzystać, przestarzałe wersje są bardzo podatne na ataki.

Zaopatrz się w antywirus

Antywirus nie jest złem wcielonym oraz nie jest taki zły jak o nim mówią. Dobry antywirus uchroni Cię przed podejrzanymi stronami i nie przekieruje Cię na nie. Nie ma tu znaczenia marka, ważne jest to, aby działał. Musisz pamiętać, że antywirus też jest oprogramowaniem, które należy aktualizować.

Dobrze zabezpiecz swój router oraz unikaj publicznych sieci

Postaraj się o silne i jednocześnie skomplikowane hasło do swojego routera. Użyj dużych oraz małych liter. Pamiętaj o cyfrach i znakach specjalnych. Jeśli nie korzystasz z opcji logowania się do sieci za pomocą WPS i PIN, wyłącz je. Utrudnią dostęp do Twojej sieci osobom niepowołanym. Staraj się korzystać tylko z pewnych i zabezpieczonych sieci.

Włącz weryfikację dwuetapową

Skorzystaj z weryfikacji wieloetapowej. Gdy atakujący pozyska Twoje dane logowania, będzie miał kolejną przeszkodę na swojej drodze, która utrudni mu zalogowanie się. Często jest to potwierdzenie za pomocą aplikacji mobilnej, czy podanie kodu z wiadomości SMS.

Zainwestuj w klucz bezpieczeństwa U2F

Klucz U2F (Universal 2nd Factor) w 100% zabezpiecza przed atakiem typu phishing. Przechwycone dane logowania bez fizycznego posiadania klucza U2F są bezwartościowe.

Włącz myślenie

Staraj się być czujnym. Sprawdzaj raz na jakiś czas, czy w miejscu gdzie się logujesz występuje symbol zielonej kłódki, która symbolizuje bezpieczne logowanie. Sprawdź raz na jakiś czas swoje aktywne sesje w danym serwisie, jeśli zobaczysz podejrzaną – wyłącz ją i zmień hasło na nowe i silne. Jeśli otrzymasz dziwny, podejrzany mail i widzisz niecodzienny link z dziwnej domeny, nie klikaj w niego – może to być pułapka.

Podsumowanie

Mam nadzieje, że przybliżyłem Ci drogi czytelniku trochę temat etycznego hackingu od technicznego zaplecza. Dowiedziałeś się o pewnych metodach kradzieży danych przez cyberprzestępców oraz ewentualnych konsekwencjach jakie są w chwili gdy atakujący pozyska Twoje dane logowania. Już wiesz czym jest DNS, DNS Spoofing, klucz U2F. Po przeczytaniu tego artykułu masz też świadomość jakim schematem działają cyberprzestępcy. Dodatkowo mam nadzieje, że uzmysłowiłem Ci, że musisz pamiętać, aby dbać o swoje bezpieczeństwo w sieci.

Zdjęcie główne artykułu pochodzi z unsplash.com.

Podobne artykuły

Lepiej zatrudnić specjalistę od cybersecurity, niż walczyć z ewentualną utratą danych. Wywiad z Anną Goławską

Duży menedżer haseł padł ofiarą ataku. Znowu

Oto najpopularniejsze hasło 2022 roku. Zgadniesz jakie?

Zarządzanie cyberbezpieczeństwem w globalnej infrastrukturze IT firmy farmaceutycznej

AirTag stalking - czym jest i jak się przed nim uchronić?

Cloudflare wykrywa jeden z największych ataków DDoS wymierzonych w platformę kryptowalutową

Kolejny cyberatak Anonymous w Rosji. Wyciekły maile Rostproekt